-

Szkolenia

-

-

Nasza oferta

- Wybrani producenci

- Wybrane tematy

- Lokalizacja

- Sprawdź wszystkie tematy

- Sprawdź wszystkie terminy

-

Znajdź

-

E-learning

-

Szkolenia w formie e-learningowej

Wybierz szkolenie i zdobądź cenne umiejętności z dowolnego miejsca

i o dowolnej porze.Certified Stormshield Network Administrator (CSNA)Cena: 1 890 netto | Platforma: SeelaCyberbezpieczeństwo 2024 - Szkolenie ochronne przed współczesnymi atakami sieciowymiCena: 49 zł netto | Platforma: Spoti

-

Szkolenia w formie e-learningowej

-

Pakiety szkoleń

-

Pakiety szkoleń

To propozycja dla osób chcących rozwijać się kompleksowo. Skorzystanie z oferty pakietowej pozwala zaoszczędzić ponad 1300zł!

ESETCena: 2 990 zł netto | Oszczędzasz: 790 złHACKING poziom 1 + 2Cena: 7 990 zł netto | Oszczędzasz: 1 190 złBLUE TEAMCena: 4 290 zł netto | Oszczędzasz: 980 zł

-

Pakiety szkoleń

- Nowości

-

Nasza oferta

-

-

Promocje

-

Promocje

Masz chrapkę na szkolenie w dobrej cenie?

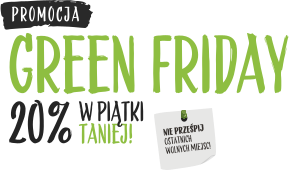

Wykaż się refleksem i zgarnij 20% rabatu. Jak?Co piątek rano sprawdzaj nową pulę szkoleń dostępnych w ramach promocji Green Friday!

promocja / konkursszkolenia itPadnij! Lecą gadżety!Promocja ważna do: 31 grudnia 2024 r.Zamów autoryzowane szkolenie MICROSOFT i odbieraj gadżety.promocja / konkursszkolenia itFREE Replay TrainingPromocja ważna do: 31 grudnia 2024 r.Czujesz, że musisz uzupełnić wiedzę po odbytym szkoleniu Microsoft? Teraz powtórzysz swój kurs zupełnie ZA DARMO!

-

Promocje

-

Dofinansowania

-

Wynajmij salę

- Przestrzeń dla Twojego biznesu

- O nas

- Kontakt

UWAGA! Szkolenie wycofane z oferty.

Potrzebujesz dodatkowych informacji? Skontaktuj się z naszym konsultantem: [email protected] lub 800 080 322.

Opis szkolenia

Program szkolenia

Tagi:

Microsoft Padnij! Lecą gadżety Windows Server Szkolenia wycofane z oferty

Najbliższe terminy:

Zadzwoń: 800 080 322

Długość szkolenia

4 d

(Łącznie 32 h lekcyjnych)

Jedna godzina lekcyjna trwa 45 min.