-

Szkolenia

-

-

Nasza oferta

- Wybrani producenci

- Wybrane tematy

- Lokalizacja

- Sprawdź wszystkie tematy

- Sprawdź wszystkie terminy

-

Znajdź

-

E-learning

-

Szkolenia w formie e-learningowej

Wybierz szkolenie i zdobądź cenne umiejętności z dowolnego miejsca

i o dowolnej porze.Certified Stormshield Network Administrator (CSNA)Cena: 1 890 netto | Platforma: SeelaCyberbezpieczeństwo 2024 - Szkolenie ochronne przed współczesnymi atakami sieciowymiCena: 49 zł netto | Platforma: Spoti

-

Szkolenia w formie e-learningowej

-

Pakiety szkoleń

-

Pakiety szkoleń

To propozycja dla osób chcących rozwijać się kompleksowo. Skorzystanie z oferty pakietowej pozwala zaoszczędzić ponad 1300zł!

ESETCena: 2 990 zł netto | Oszczędzasz: 790 złHACKING poziom 1 + 2Cena: 7 990 zł netto | Oszczędzasz: 1 190 złBLUE TEAMCena: 4 290 zł netto | Oszczędzasz: 980 zł

-

Pakiety szkoleń

- Nowości

-

Nasza oferta

-

-

Promocje

-

Promocje

Masz chrapkę na szkolenie w dobrej cenie?

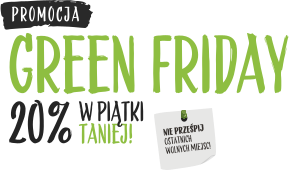

Wykaż się refleksem i zgarnij 20% rabatu. Jak?Co piątek rano sprawdzaj nową pulę szkoleń dostępnych w ramach promocji Green Friday!

promocja / konkursszkolenia itPadnij! Lecą gadżety!Promocja ważna do: 31 grudnia 2024 r.Zamów autoryzowane szkolenie MICROSOFT i odbieraj gadżety.promocja / konkursszkolenia itFREE Replay TrainingPromocja ważna do: 31 grudnia 2024 r.Czujesz, że musisz uzupełnić wiedzę po odbytym szkoleniu Microsoft? Teraz powtórzysz swój kurs zupełnie ZA DARMO!

-

Promocje

-

Dofinansowania

-

Wynajmij salę

- Przestrzeń dla Twojego biznesu

- O nas

- Kontakt

Co zawiera cena?

3 390 zł netto *

3 390 zł netto * Online

3 790 zł netto *

3 790 zł netto * Stacjonarne

3 990 zł netto *

3 990 zł netto * Online

4 390 zł netto *

4 390 zł netto * Stacjonarne

4 690 zł netto *

4 690 zł netto * Online

5 090 zł netto *

5 090 zł netto * Stacjonarne

Sposób prowadzenia

Online

Stacjonarne

Online

Stacjonarne

Online

Stacjonarne

Szkolenie prowadzone przez autoryzowanego trenera Microsoft (MCT)

Autoryzowane materiały szkoleniowe dostępne w platformie MS Learn

Kontakt z trenerem po szkoleniu

14 dni

14 dni

21 dni

21 dni

28 dni

28 dni

Gadżet ?

-

-

1 gadżet do wyboru ?

1 gadżet do wyboru ?

Voucher MCP w promocyjnej cenie ?

+459 zł netto ?

Lunch i przerwy kawowe

-

-

-

* Podana cena dotyczy szkolenia otwartego, gdzie minimalna liczba uczestników to 5.

W przypadku grupy zamkniętej, cena i zakres szkolenia ustalamy indywidualnie. Masz pytania? Zadzwoń do nas: 800 080 322.

To szkolenie może być Twoje nawet za darmo!

Microsoft Certified Professional (MCP)

Zamów voucher Microsoft Certified Professional (MCP)

Realizujemy egzaminy Pearson VUE

Jako autoryzowany ośrodek egzaminacyjny Pearson VUE, umożliwiamy zdawanie egzaminów udostępnianych przez firmę Perason VUE.

Microsoft Certified Professional (MCP)

Zamów voucher Microsoft Certified Professional (MCP)

Realizujemy egzaminy Pearson

Jako autoryzowany ośrodek egzaminacyjny Pearson VUE, umożliwiamy zdawanie egzaminów udostępnianych przez firmę Perason VUE.

UWAGA!

Szkolenie odbywa się w formule BYOL (Bring Your Own Laptop). Oznacza to, że na szkolenie należy przynieść własnego laptopa lub poinformować nas o braku takiej możliwości.

SPRAWDŹ szczegółowe wymagania techniczne dla naszych szkoleń!

Opis szkolenia

Tagi:

Intermediate Azure Microsoft Inżynier zabezpieczeń Padnij! Lecą gadżety

Najbliższe terminy:

3 września 2024

r. - Online

Długość szkolenia

4 d

(Łącznie 32 h lekcyjnych)

Jedna godzina lekcyjna trwa 45 min.